极致演绎IDA软件:高效攻克游戏逆向工程的进阶秘技

19429202025-03-23下载排行18 浏览

极致演绎IDA软件:高效攻克游戏逆向工程的进阶秘技

当游戏逆向分析遇上IDA Pro:静态调试能否替代动态调试?

在游戏逆向工程领域,一个长期存在的争议是:是否必须依赖动态调试工具(如OllyDBG)才能精准定位关键逻辑? 动态调试虽能实时跟踪代码执行,但其操作繁琐且易触发反调试机制。而IDA Pro作为静态分析领域的标杆工具,凭借其强大的反编译能力和插件生态,正在重新定义逆向工程的效率与深度。本文将以“极致演绎IDA软件:高效攻克游戏逆向工程的进阶秘技”为核心,通过实战案例揭秘IDA如何破解这一难题。

1. 静态分析如何精准定位hook点?

“极致演绎IDA软件:高效攻克游戏逆向工程的进阶秘技”首先体现在其对关键代码的静态定位能力。以某热门MOBA游戏为例,其道具购买逻辑常被加密保护。通过IDA的字符串检索(Shift+F12)功能,可快速定位如“buy_item”等关键函数名。例如,某案例中通过搜索“revoke”(防撤回功能),在IDA的字符串窗口发现地址偏移,结合交叉引用(X键)锁定函数入口。

进一步利用IDA的图形化流程图视图,能直观识别代码分支逻辑。例如,某射击游戏的伤害计算函数被混淆后,通过识别代码块中的数学运算指令(如ADD、MUL)和寄存器操作,结合Hex-Rays反编译器(F5)生成伪代码,最终定位到伤害倍率的关键赋值语句。这一过程无需运行游戏,降低了触发反作弊机制的风险。

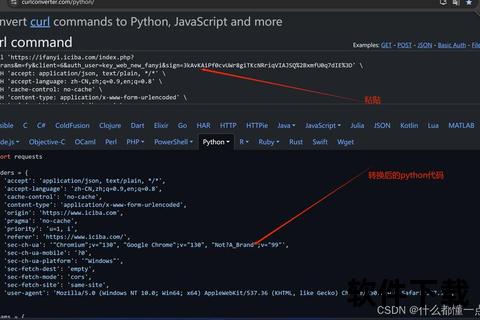

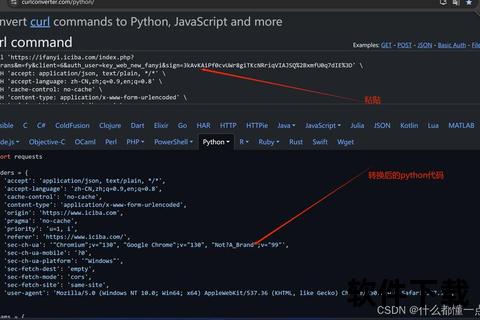

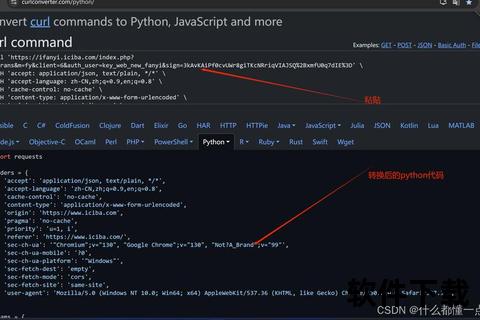

2. IDC脚本如何实现自动化逆向?

“极致演绎IDA软件:高效攻克游戏逆向工程的进阶秘技”的第二个维度是其脚本化能力。以某MMORPG游戏的花指令为例,开发者插入大量无效指令(如“E8 XX XX XX XX”)干扰分析。通过编写IDC脚本,利用`find_binary`函数搜索特征码,再用`patch_byte`将其替换为NOP指令(0x90),可批量清理干扰代码。

更高级的应用场景是自动化修复IAT(导入地址表)。某案例中,游戏加壳导致函数调用地址被加密。通过IDC脚本遍历`.idata`段,结合PE文件头解析,重建原始API调用关系,最终实现脱壳后程序的正常运行。这种脚本化处理将数小时的手动操作压缩至分钟级,极大提升效率。

3. 动态与静态如何协同突破复杂加密?

“极致演绎IDA软件:高效攻克游戏逆向工程的进阶秘技”的终极形态是动静态结合。以某开放世界游戏的资源解密为例,其采用AES加密且密钥动态生成。通过IDA的静态分析识别加密函数(如识别S盒置换指令),再使用调试器插件(如IDA的WinDbg插件)在内存中捕获密钥生成过程,最终导出完整解密逻辑。

另一典型场景是反调试绕过。某游戏在启动时调用`IsDebuggerPresent`检测调试器。通过IDA定位检测函数地址,使用Frida注入脚本将返回值强制修改为0,再结合IDA的断点跟踪功能验证绕过效果。这种“静态定位+动态验证”的组合拳,成为破解现代游戏保护的黄金法则。

从工具到方法论:IDA Pro的逆向工程实践指南

要充分发挥“极致演绎IDA软件:高效攻克游戏逆向工程的进阶秘技”的价值,建议遵循以下原则:

1. 合法合规优先:仅对自有或授权程序进行分析,避免触碰法律红线。

2. 多工具联动:IDA与Frida、x64dbg等工具配合使用,弥补静态分析的实时性短板。

3. 脚本沉淀经验:将常用操作(如特征码搜索、花指令清理)封装为IDC/Python脚本,建立个人逆向工具库。

逆向工程不仅是技术博弈,更是思维能力的较量。通过深度挖掘IDA Pro的静态分析潜力,开发者不仅能高效破解游戏逻辑,更能理解软件安全设计的本质,从而在攻防对抗中占据先机。